论文阅读-【论文阅读笔记】BapFL:You can backdoor personalized federated learning

推荐 原创个人阅读笔记,如有错误欢迎指出!

期刊:2024 TKDD

问题:

具有参数解耦(parameter decoupling)的pFL方法能够显著增强对后门攻击的鲁棒性,但本文证明了pFL仍然能够被后门攻击

pFL造成了恶意客户端和良性客户端之间的异构性

创新:

证明了参数解耦的pFed仍然容易受到后门攻击

只毒害特征编码器,同时保持类别固定

引入噪声使类别多样化,模拟良性客户端的类别

方法:

key idea

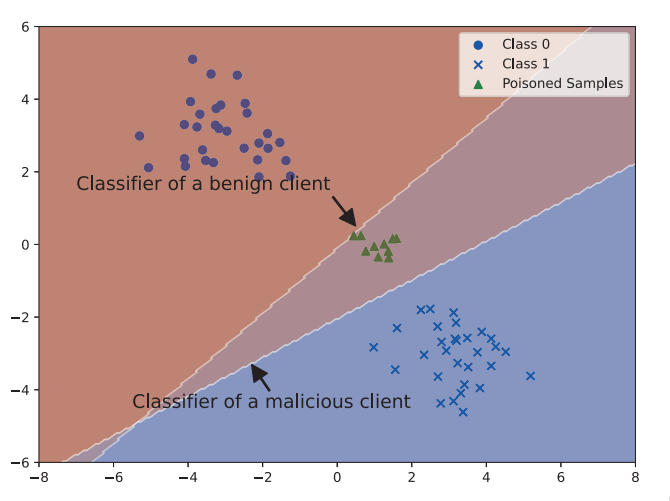

良性客户端与恶意客户端的决策边界明显不同——> 对有毒样本特征表达的部分投毒的同时保持分类器的稳定

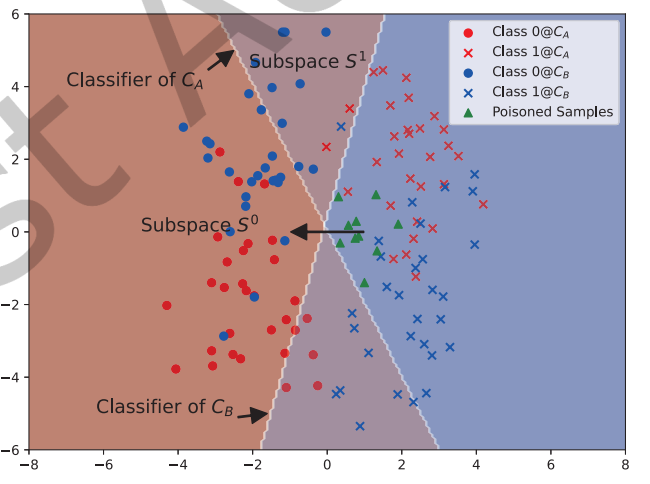

异质性会使不同客户端的决策边界产生不同程度的偏移,但存在子空间s^0s0s^0s0仍能将两个类别的客户端正确归类 ——>引入噪声使分类器多样化来增强攻击的可推广性,将有毒样本归为子空间中

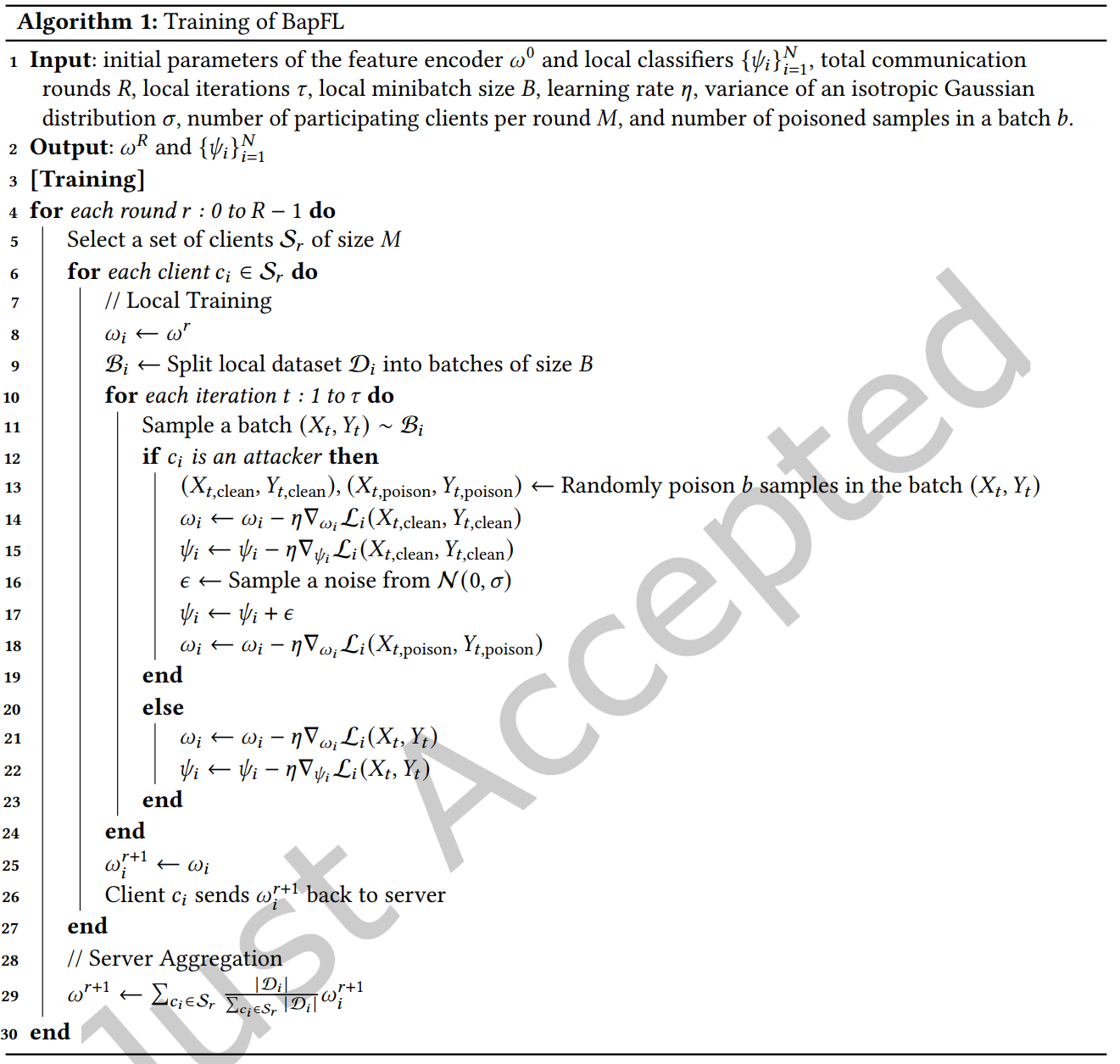

整体算法

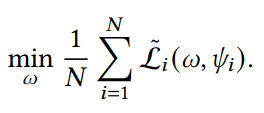

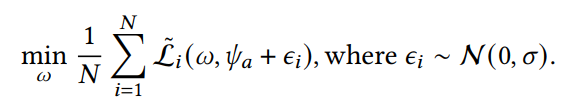

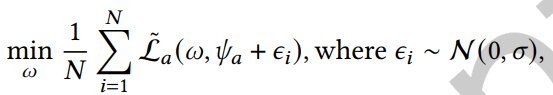

恶意客户端的优化目标如下, 表示在有毒样本上训练的模型loss,但是攻击方无法获取到其他客户端的分类器(在解耦的pFL中只上传特征提取器,客户端在其本地训练分类器)

表示在有毒样本上训练的模型loss,但是攻击方无法获取到其他客户端的分类器(在解耦的pFL中只上传特征提取器,客户端在其本地训练分类器)

直接使用初始化的分类器会使攻击方收敛缓慢且不稳定,因此添加高斯噪声到分类器上

后门攻击的目标是使模型学习触发器到目标标签的映射,优化目标如下

实验:

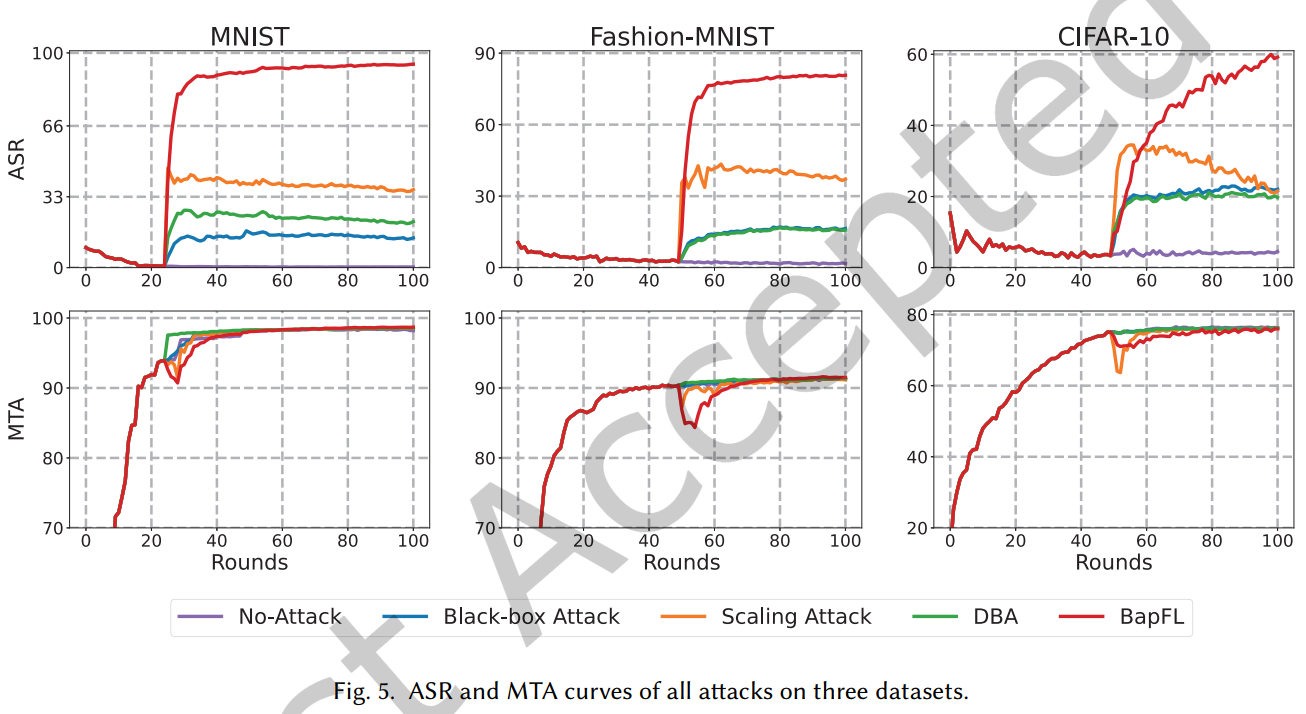

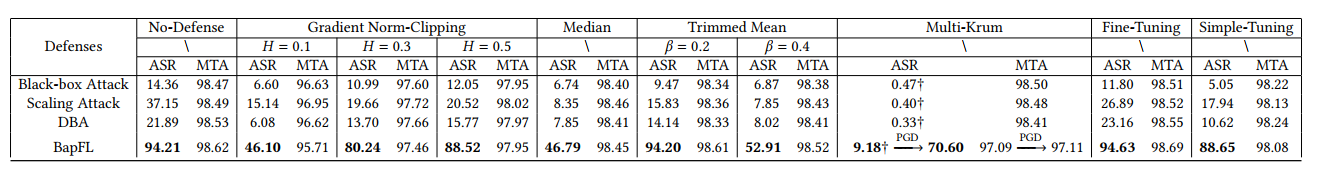

在ASR(后门成功率)和MTA(主任务精度)上的对比试验,本方法更有效且稳定

数据异质性影响。在MTA相当的情况下,本方法始终优于基线

客户端共享层数的影响(CIFAR)。共享越多后门成功率越高,但共享较少会影响MTA。需要权衡

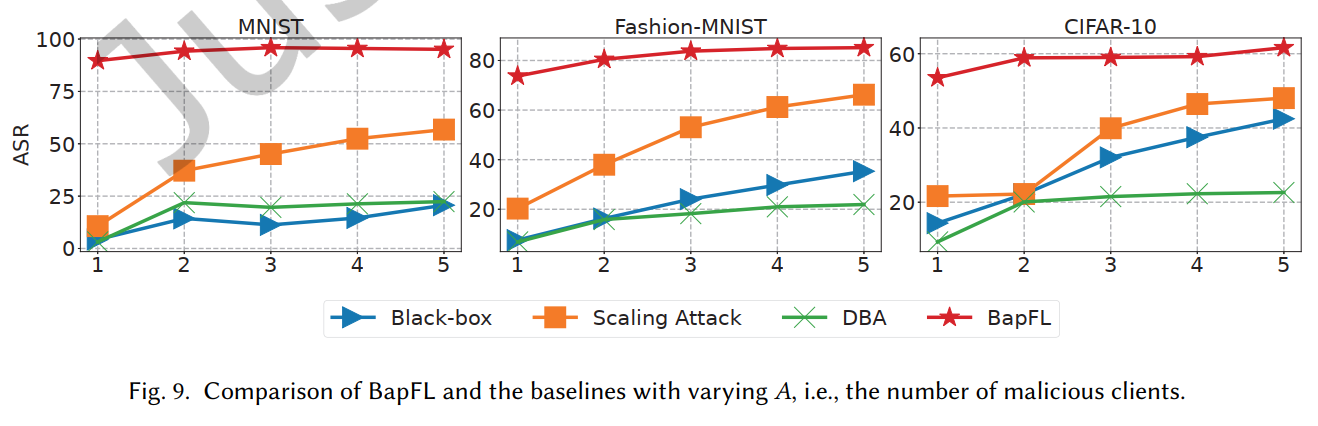

攻击者数量。在只有1个攻击方的情况下本方法依然实现了高ASR

攻击间隔的影响。结合了缩放技术

消融——噪声水平的影响

面对不同防御时的效果

更多【论文阅读-【论文阅读笔记】BapFL:You can backdoor personalized federated learning】相关视频教程:www.yxfzedu.com

相关文章推荐

- hive-项目实战:抽取中央控制器 DispatcherServlet - 其他

- kafka-Kafka(消息队列)--简介 - 其他

- github-github 上传代码报错 fatal: Authentication failed for ‘xxxxxx‘ - 其他

- matlab-【MATLAB源码-第69期】基于matlab的LDPC码,turbo码,卷积码误码率对比,码率均为1/3,BPSK调制。 - 其他

- 爬虫-Python 爬虫基础 - 其他

- ui-Qt6,使用 UI 界面完成命令执行自动化的设计 - 其他

- 物联网-基于STM32的设计智慧超市管理系统(带收银系统+物联网环境监测) - 其他

- python-【Python基础】 Python设计模式之单例模式介绍 - 其他

- 物联网-物联网对接协议 - 其他

- 安全-远程运维用什么软件?可以保障更安全? - 其他

- 阿里云-STM32G0+EMW3080+阿里云飞燕平台实现单片机WiFi智能联网功能(三)STM32G0控制EMW3080实现IoT功能 - 其他

- 前端框架-vue项目中页面遇到404报错 - 其他

- 安全-vivo 网络端口安全建设技术实践 - 其他

- 前端框架-前端框架Vue学习 ——(五)前端工程化Vue-cli脚手架 - 其他

- 物联网-ZZ038 物联网应用与服务赛题第D套 - 其他

- 爬虫-网络爬虫的实战项目:使用JavaScript和Axios爬取Reddit视频并进行数据分析 - 其他

- c语言-ZZ038 物联网应用与服务赛题第C套 - 其他

- c语言-cordova Xcode打包ios以及发布流程(ionic3适用) - 其他

- 物联网-Xcode15 framework ‘CoreAudioTypes‘ not found - 其他

- 科技-打造高效运营底座,极智嘉一体化软件系统彰显科技威能 - 其他

2):严禁色情、血腥、暴力

3):严禁发布任何形式的广告贴

4):严禁发表关于中国的政治类话题

5):严格遵守中国互联网法律法规

6):有侵权,疑问可发邮件至service@yxfzedu.com