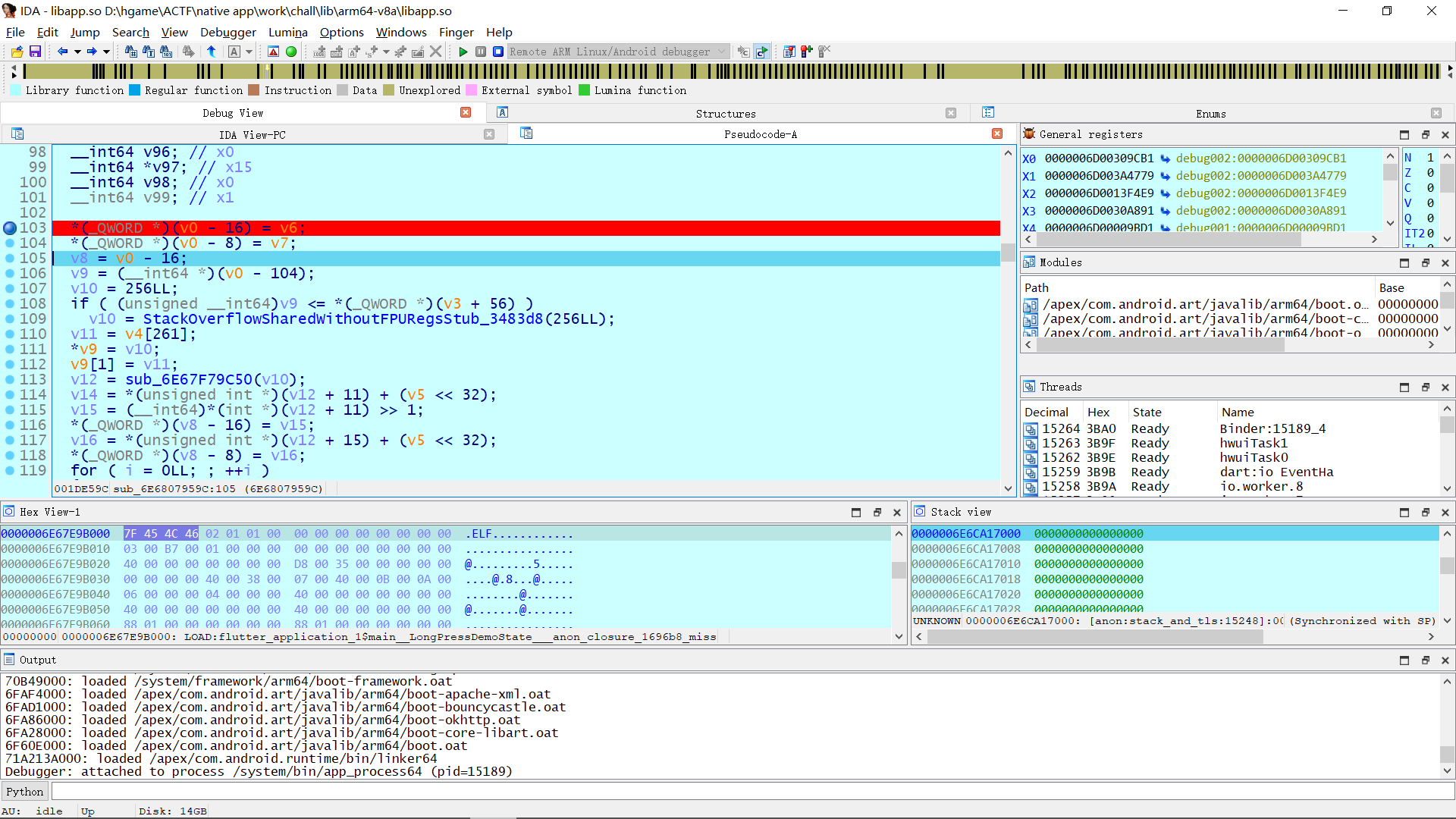

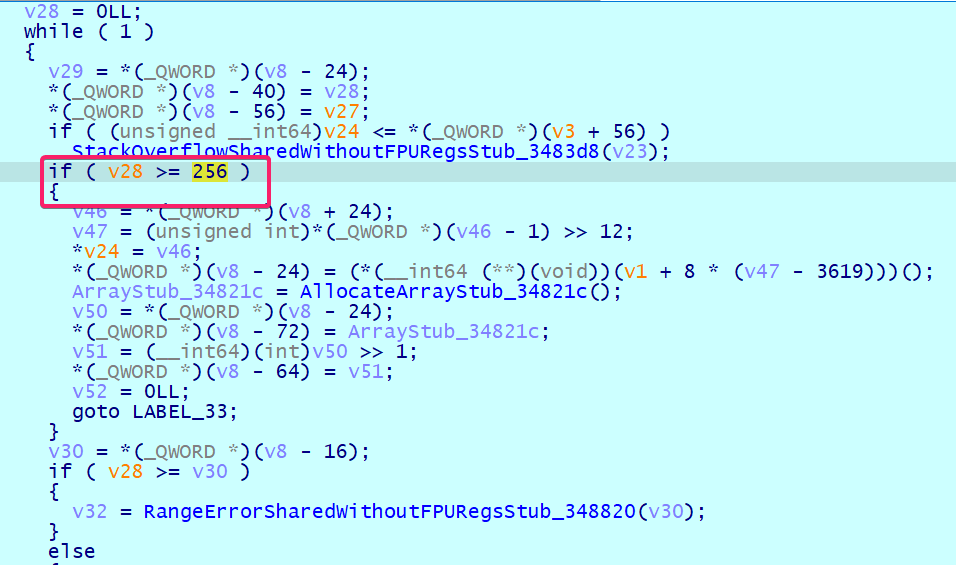

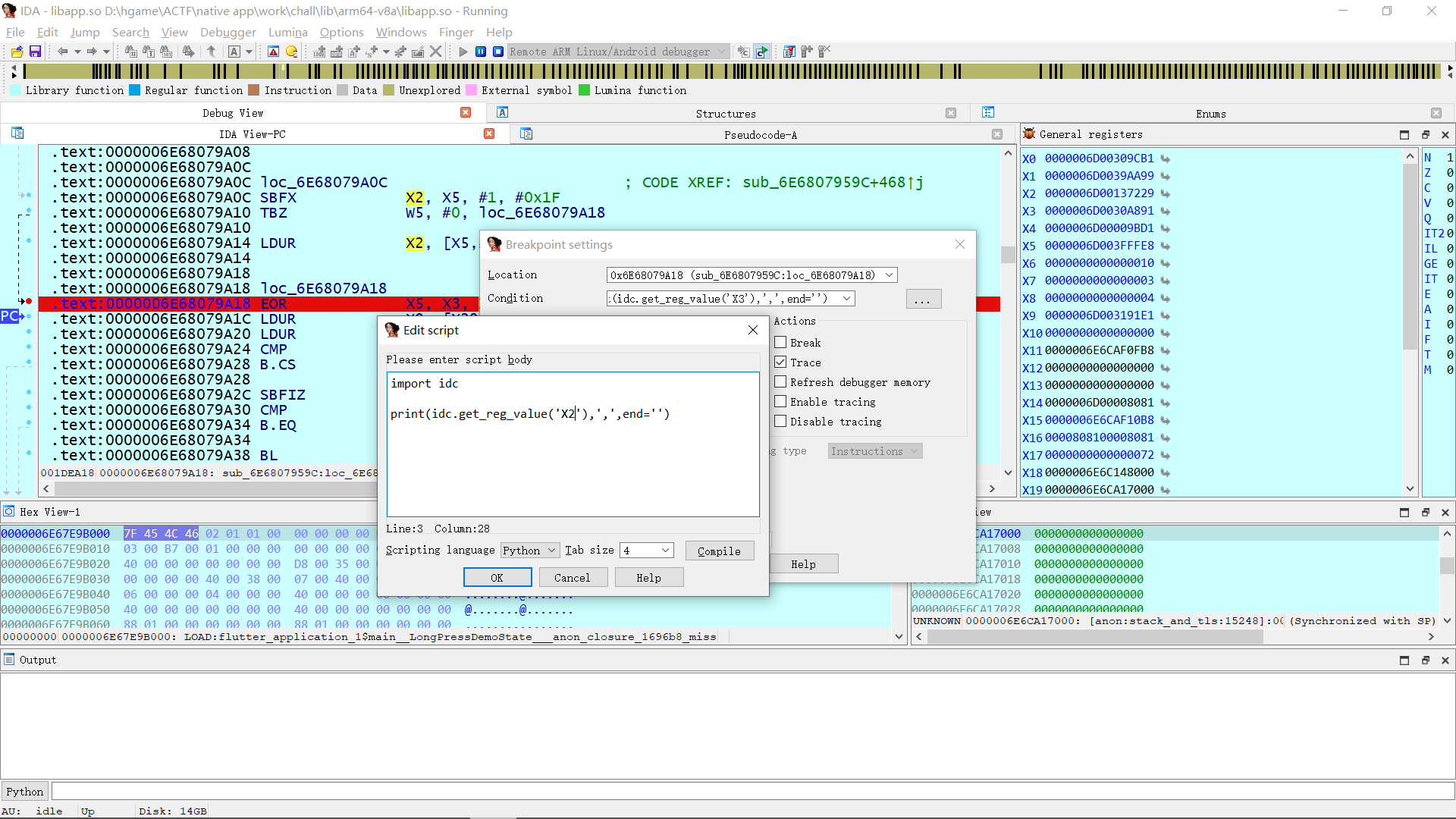

Android安全-flutter逆向 ACTF native app

推荐 原创更多【Android安全-flutter逆向 ACTF native app】相关视频教程:www.yxfzedu.com

相关文章推荐

- 软件逆向-wibu软授权(四) - Android安全 CTF对抗 IOS安全

- 软件逆向-使用IDAPython开发复制RVA的插件 - Android安全 CTF对抗 IOS安全

- 2-wibu软授权(三) - Android安全 CTF对抗 IOS安全

- 软件逆向-wibu软授权(二) - Android安全 CTF对抗 IOS安全

- 软件逆向-wibu软授权(一) - Android安全 CTF对抗 IOS安全

- 软件逆向- PE格式:分析IatHook并实现 - Android安全 CTF对抗 IOS安全

- Android安全-安卓API自动化安全扫描 - Android安全 CTF对抗 IOS安全

- 二进制漏洞- Chrome v8 Issue 1307610漏洞及其利用分析 - Android安全 CTF对抗 IOS安全

- iOS安全-IOS 脱壳入坑经验分享 - Android安全 CTF对抗 IOS安全

- 二进制漏洞-Windows UAF 漏洞分析CVE-2014-4113 - Android安全 CTF对抗 IOS安全

- CTF对抗-lua 逆向学习 & RCTF picstore 还原代码块 - Android安全 CTF对抗 IOS安全

- Android安全-如何修改unity HybridCLR 热更dll - Android安全 CTF对抗 IOS安全

- 软件逆向-浅谈编译器对代码的优化 - Android安全 CTF对抗 IOS安全

- 二进制漏洞-年终CLFS漏洞汇总分析 - Android安全 CTF对抗 IOS安全

- 软件逆向-自动化提取恶意文档中的shellcode - Android安全 CTF对抗 IOS安全

- 二进制漏洞-铁威马TerraMaster CVE-2022-24990&CVE-2022-24989漏洞分析报告 - Android安全 CTF对抗 IOS安全

- 4-seccomp-bpf+ptrace实现修改系统调用原理(附demo) - Android安全 CTF对抗 IOS安全

- 二进制漏洞-Windows内核提权漏洞CVE-2018-8120分析 - Android安全 CTF对抗 IOS安全

- CTF对抗-Hack-A-Sat 2020预选赛 beckley - Android安全 CTF对抗 IOS安全

- CTF对抗-]2022KCTF秋季赛 第十题 两袖清风 - Android安全 CTF对抗 IOS安全

记录自己的技术轨迹

文章规则:

1):文章标题请尽量与文章内容相符

2):严禁色情、血腥、暴力

3):严禁发布任何形式的广告贴

4):严禁发表关于中国的政治类话题

5):严格遵守中国互联网法律法规

6):有侵权,疑问可发邮件至service@yxfzedu.com

近期原创 更多

- Pwn-2022长城杯决赛pwn

- 软件逆向-Wibu Codemeter 7.3学习笔记——Codemeter服务端

- Pwn-沙箱逃逸之google ctf 2019 Monochromatic writeup

- 软件逆向-Wibu Codemeter 7.3学习笔记——AxProtector壳初探

- 企业安全-学习Kubernetes笔记——暴露站点服务(Ingress)

- 企业安全-学习Kubernetes笔记——部署数据库站点(MySql)

- 企业安全-学习Kubernetes笔记——部署web站点环境(PHP+Nginx)

- 企业安全-学习Kubernetes笔记——安装NFS驱动

- 企业安全-学习Kubernetes笔记——kubeadm安装Kubernetes

- 软件逆向-wibu软授权(四)