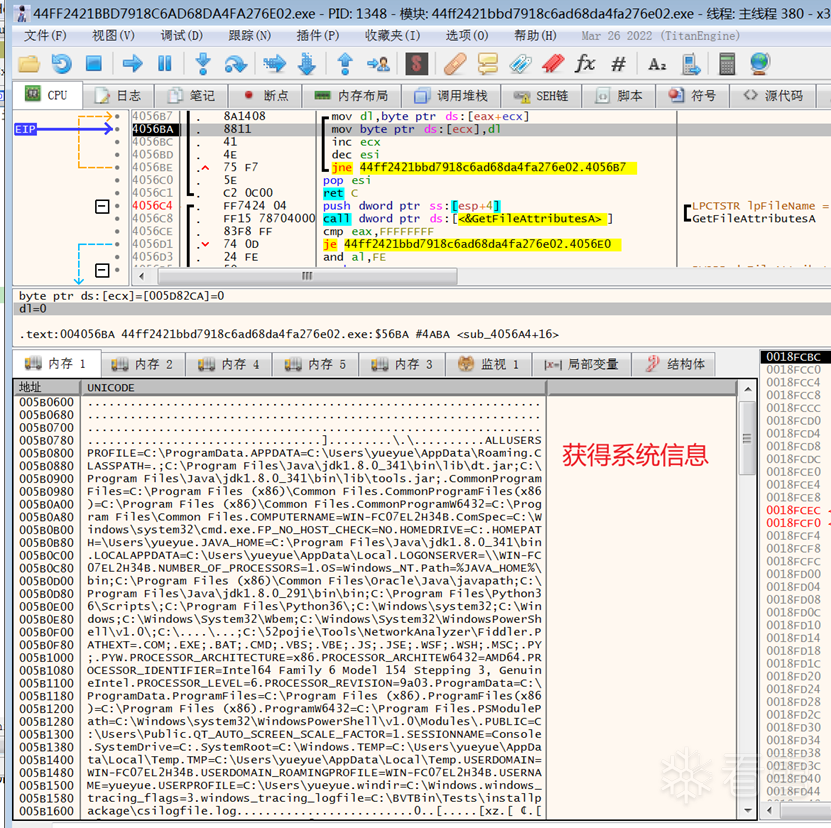

软件逆向-高级APT木马逆向分析

推荐 原创更多【高级APT木马逆向分析】相关视频教程:www.yxfzedu.com

相关文章推荐

- 编程技术-使用神经网络拟合数学函数 - Android安全 CTF对抗 IOS安全

- Android安全- Android 内存执行ELF研究 - Android安全 CTF对抗 IOS安全

- CTF对抗-KCTF2022秋季赛第二题题解 - Android安全 CTF对抗 IOS安全

- 软件逆向-RotaJakiro后门与Buni后门关联性分析 - Android安全 CTF对抗 IOS安全

- CTF对抗-2022KCTF秋季赛 第三题 水患猖獗 - Android安全 CTF对抗 IOS安全

- 二进制漏洞-linux内核pwn之基础rop提权 - Android安全 CTF对抗 IOS安全

- Android安全-Base64 编码原理 && 实现 - Android安全 CTF对抗 IOS安全

- 软件逆向-对双机调试下KdDebuggerNotPresent标志位的研究 - Android安全 CTF对抗 IOS安全

- CTF对抗-KCTF2022秋季赛第二题分析(4qwerty7) - Android安全 CTF对抗 IOS安全

- Pwn-从某新生赛入门PWN(一) - Android安全 CTF对抗 IOS安全

- CTF对抗-KCTF 2022 秋季赛 第二题 wp - 98k战队 - Android安全 CTF对抗 IOS安全

- Android安全- 60秒学会用eBPF-BCC hook系统调用 ( 2 ) hook安卓所有syscall - Android安全 CTF对抗 IOS安全

- Pwn-pwn题jarvisoj_fm - Android安全 CTF对抗 IOS安全

- 软件逆向-[分享]Hello,R3入R0 - Android安全 CTF对抗 IOS安全

- 编程技术-小工具_通过串口上传下载文件 - Android安全 CTF对抗 IOS安全

- Android安全-安卓协议逆向之frida hook百例二 - Android安全 CTF对抗 IOS安全

- Android安全-初试Unidbg demo - Android安全 CTF对抗 IOS安全

- 编程技术-DLL远程线程注入初尝试 - Android安全 CTF对抗 IOS安全

- CTF对抗- Go AST 浅析 - Android安全 CTF对抗 IOS安全

- CTF对抗-STL容器逆向与实战(N1CTF2022 cppmaster wp) - Android安全 CTF对抗 IOS安全

记录自己的技术轨迹

文章规则:

1):文章标题请尽量与文章内容相符

2):严禁色情、血腥、暴力

3):严禁发布任何形式的广告贴

4):严禁发表关于中国的政治类话题

5):严格遵守中国互联网法律法规

6):有侵权,疑问可发邮件至service@yxfzedu.com

近期原创 更多