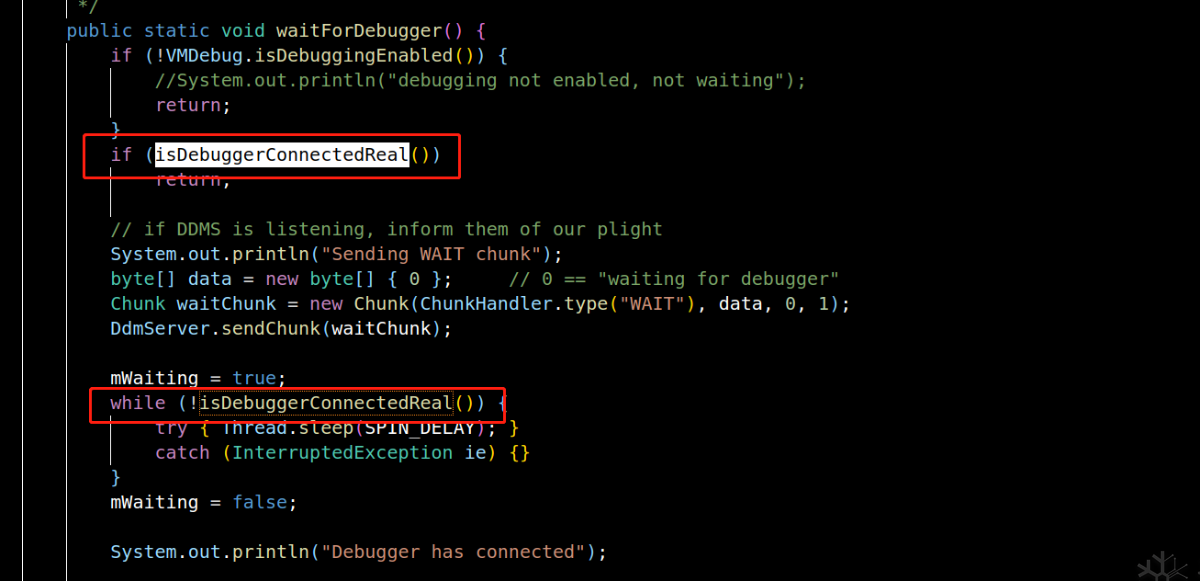

Android安全-【从源码过反调试】一、安卓12过IsDebuggerConnected检测

推荐 原创更多【【从源码过反调试】一、安卓12过IsDebuggerConnected检测】相关视频教程:www.yxfzedu.com

相关文章推荐

- CTF对抗-DASCTF Apr.2023 X SU战队2023开局之战 reverse&&blockchain writeup - CTF对抗 企业安全

- Android安全-2023腾讯游戏安全竞赛决赛题解(安卓) - CTF对抗 企业安全

- 编程技术-CobaltStrike分析1 - stager 生成流程分析 - CTF对抗 企业安全

- 软件逆向- 发点好玩的东西 x 2,但是依旧没源码 - CTF对抗 企业安全

- 智能设备-EMBA安装、使用与源代码分析_0 - CTF对抗 企业安全

- 加壳脱壳-【新手初试】挑战最简单的脱杀Denuvo DRM加密 - CTF对抗 企业安全

- 软件逆向-贵阳大数据及网络安全精英对抗赛Reverse EZRE_0解题 - CTF对抗 企业安全

- 软件逆向-虚拟机检测技术整理 - CTF对抗 企业安全

- 2-2023腾讯游戏安全大赛-安卓赛道决赛wp - CTF对抗 企业安全

- 软件逆向-最新版360安全卫士极速版蓝屏分析 - CTF对抗 企业安全

- 软件逆向-x32TLS回调函数实验 - CTF对抗 企业安全

- Android安全-AIDA64去广告分析(入门版) - CTF对抗 企业安全

- 软件逆向- 无限硬件中断的代码实现 - CTF对抗 企业安全

- Pwn-FastBin Attack:House of spirit attack - CTF对抗 企业安全

- Android安全-记一次基于unidbg模拟执行的去除ollvm混淆 - CTF对抗 企业安全

- Android安全-Fart 源码攻略笔记 - CTF对抗 企业安全

- 软件逆向-某浏览器和输入法小众软件base64加解密 - CTF对抗 企业安全

- 编程技术-metasploit浅析 - CTF对抗 企业安全

- 编程技术-CobaltStrike分析2 - beacon 解析 - CTF对抗 企业安全

- Android安全-记一次独特的逆向过程 - CTF对抗 企业安全

记录自己的技术轨迹

文章规则:

1):文章标题请尽量与文章内容相符

2):严禁色情、血腥、暴力

3):严禁发布任何形式的广告贴

4):严禁发表关于中国的政治类话题

5):严格遵守中国互联网法律法规

6):有侵权,疑问可发邮件至service@yxfzedu.com

近期原创 更多