日前,华云安受邀参加CCF TF102“攻击面管理”会议,并进行了《从多维攻击面看企业安全防御—常用攻击战法与防御体系交流》的主题分享。

数字化转型、云和物联网 (IoT) 的日益普及、远程劳动力的增长以及技术人才短缺导致组织的攻击面呈指数级增长。面对各种新的安全场景,企业必须要主动管理其网络防御,包括发现和解决漏洞以降低网络风险。

从微软发布的2022Cyber threat Minute报告看,网络攻击呈现组织化、团队化、立体化趋势。网络攻击早已从单一漏洞逐渐演变成基于组织机构数字暴露面的口令攻击、电子凭证攻击、供应链攻击、社工库攻击等为一体化的综合型攻击工程。

在这种情况下,企业的安全防御需要基于攻击者视角针对不同渠道的信息搜集,与之对应的常见攻击手段发现安全防御体系的脆弱点与风险点。因此本次分享,华云安的产品总监王超分别对供应链攻击、社工利用攻击、移动应用利用攻击、数据泄露利用攻击进行逐一分析,并分享了华云安如何突破传统防御边界,进行攻击面管理的新思路。

攻击面管理经典场景与常用攻击手法

1 供应链攻击

“拼”出企业供应链信息:

• 通过招标采购平台、网站查找目标的招标中标公告,查看企业供应商;

• 通过特征码、js的md5找到目标原系统,进而找到对应的厂商,以及对应的产品、组织结构、邮箱、漏洞信息等。

供应链攻击常用攻击手法:

进入供应链公司后,获取到特定服务人员的主机权限,提取目标公司开发给供应链人员权限,绕过常规渗透打点直接进入内网攻击;再者是利用供应链拥有的目标代码,直接审计外部系统,发现0day漏洞从目标企业正面突破,等等。

2 社工利用攻击

“买”来的社工信息:

• 网络侧信息收集,互联网上的企业员工信息,如员工的邮箱、手机号等联系方式,每个企业都有着大量的信息散布在各类技术论坛、贴吧,个人信息暴露在QQ群、二手购物平台;

• 近源端信息收集,通过购买一些企业淘汰掉的二手设备,找到残留的公司数据。另外还有部分内部员工在二手交易平台上提供内部数据查询等违规业务。

社工利用攻击常见攻击手法:

社会工程学攻击其实不止给目标人员发送木马点击上线,正所谓上兵伐谋,合理的利用掌握的人员往来、职位信息构造一个合理的真实的“虚假”身份,利用上下级关系,直接与目标人员沟通,甚至可以直接索要VPN与重要系统权限,达到兵不血刃拿下靶标。

3 移动应用利用攻击

“淘”来的移动应用:

• 应用商城提供的无需安装的小程序,以及存在的大量员工私搭的功能类小程序,如自动打卡、自动健康报备等违规小程序;

• 小程序中经常会用的一些云服务功能,在小程序程序包中发现云服务提供商的API也是常见情况,从而绕过企业本身的防御体系,成为新的攻击面。

移动应用利用攻击常见手法:

小程序有很大可能会调用企业内部API接口,甚至可能内置某些特殊账号用于鉴权。还有部分用来接待访客,用于登记的小程序与公众号,经常性存在上传漏洞与XSS漏洞,甚至可能有实时与后端服务人员互动的功能,既可以通过漏洞突破,又可以拓宽社工手段的覆盖范围。

4 数据泄露利用攻击

“碰”来的敏感信息:

• AK与AS就是一种调用服务API的凭据,可以简单理解为在这种特殊场景下的“账号”与“密码”,我们想要使用OSS的各种功能,也是无法离开AK与AS的;

• 代码泄漏其实是伴随计算机编程出现的问题,目前整个行业基本大都是通过GIT或SVN等进行代码管理,而项目组的每个开发人员都能够下载全部代码,这就给整个项目代码泄漏造成很大隐患。

数据泄露利用攻击常见手法:

敏感信息可能会泄露给只是以正常方式浏览网站的用户。常见的是攻击者通过恶意方式与网站交互来引发信息泄露。具体包括有关其他用户的数据,例如用户名或财务信息、敏感的商业或商业数据、关于网站及其基础设施的技术细节,泄露敏感用户或业务数据的危险相当明显,但披露技术信息有时也同样严重。它可能成为暴露额外攻击面的起点。

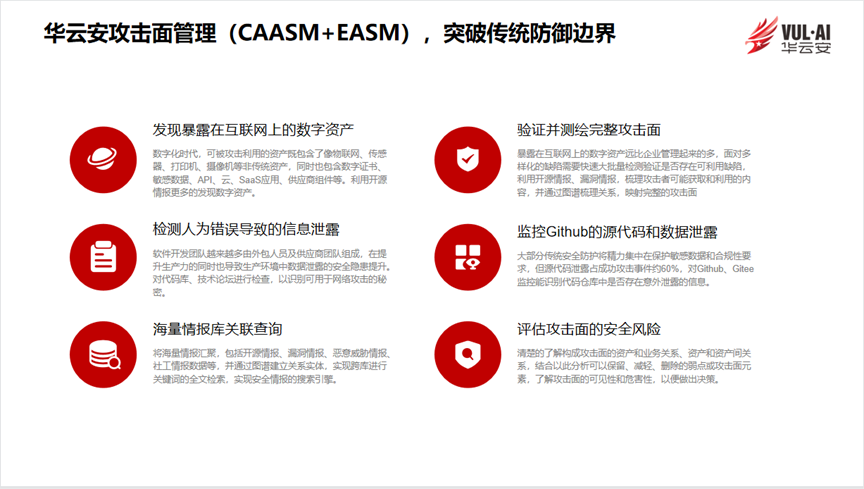

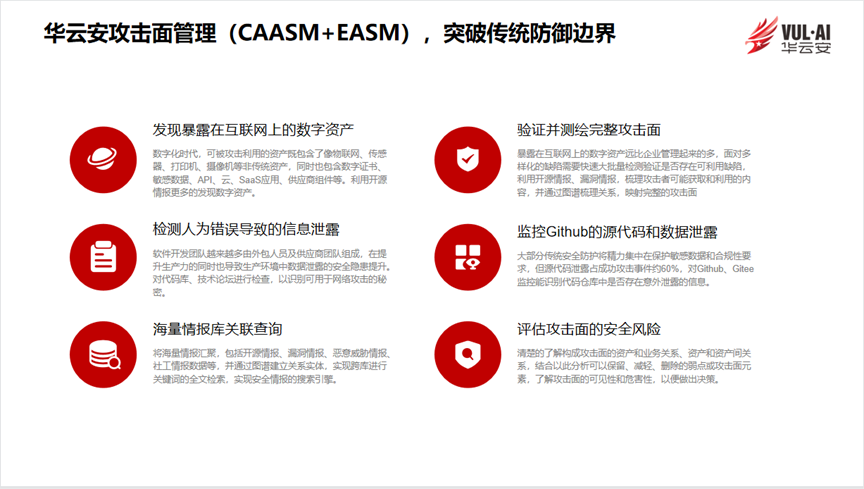

华云安攻击面管理(CAASM+EASM)解决方案

攻击面从来不是一个能单独讲的“面”,而是由整多风险汇聚成的点-线-面-体,只有多维度的收集确定攻击面,多维度的利用攻击面,将诸多细节汇聚,形成强有力的突破锤,打碎防御,直取靶标。

华云安在国内攻击面管理这一赛道居于领跑地位,提供完整的攻击面管理解决方案,涵盖网络资产攻击面管理(CAASM)、外部攻击面管理(EASM)、渗透与攻击模拟(BAS),实现对企业数字化资产风险的持续检测、分析、响应和监控。华云安攻击面管理(CAASM+EASM)解决方案具有以下核心优势:

覆盖更广义的资产对象

影子资产发现,除已知资产外,攻击面管理更关注被遗忘的未知资产、本应下线的应用程序/镜像/微服务等老化资产、分子公司和分支机构的资产、供应链资产等;

数字资产兼容,以攻击者视角监测完整网络攻击面,包括内部和外部、供应链和分支机构、云资产和物联网,还包括像网站域名、数字证书、敏感数据、业务API、云资产、SaaS应用、第三方组件等。

知识图谱关系梳理,使用NLP和机器学习来分析识别数字攻击面中的资产,通过知识图谱技术建立数十亿的实体关系模型,实现资产与业务关系、资产与资产关系的分析和映射;

多维度持续监测攻击面弱点

多样化弱点验证,既包含传统的软硬件漏洞、弱口令,也包括配置缺陷、不当权限、泄漏数据、过期证书、钓鱼网站、供应链漏洞等,基于PoC进行自主验证性检测;

持续自动化检测,轻量级漏洞检测、AI驱动的自动渗透和攻击模拟,辅以人工的红队测试,将攻击捕获的暴露面和脆弱点进行统一分析,制定迭代攻击决策,基于失陷资产进行内网横向渗透,在配置的可控范围内进行远程命令执行,进行攻击链路的复现与推演持续不断的验证安全机制有效性;

基于风险的弱点分析,具有核心专利的漏洞优先级评估技术,采取主动评估的手段进行“对抗防御”安全有效性的测试,自动化验证外部攻入攻击链路及影响,融合威胁情报等能力评估风险,将精力聚焦在对自身影响最大的漏洞上;

利用情报缩短知识差并辅助安全决策

01 漏洞情报预警,采集30+数据源,实时捕获漏洞情报,定位受影响资产,评估漏洞产生的潜在业务影响,以达到比攻击者更快的响应速度;

02 国家监管通报,打通国家监管、行业预警、企业响应技术通道,提升多级协同联动和情报信息共享能力,保障关键信息基础设施安全。

03 开源情报整合,包括开源社区、社交媒体等多种渠道,分析其中企业暴露数字资产、攻击面信息,及时帮助用户发现在互联网间存在的安全威胁 。